この記事のポイント

- ランサムウェアの脅威は衰える気配がなく、2023年にはランサムウェアの被害総額が初めて10億米ドルを超えた

- これらの攻撃はより巧妙化しており、ランサムウェア・アズ・ア・サービス (RaaS) プラットフォームが利用され、より広範囲かつ頻繁な攻撃を可能になっている

- RaaSは、中心となる組織がランサムウェアツールを開発し、実際に攻撃を実行するアフィリエイトに貸し出すというフランチャイズシステムの下で運営されている。このモデルは、サイバー犯罪者の参入障壁を下げ、攻撃の規模を拡大させている

- REvil、DarkSide、LockBitのようなグループは、復号鍵やデータ漏洩を避けるための身代金を要求する二重の恐喝のような戦術をとっており、最も破壊的なランサムウェアを用いた攻撃活動をいくつか主導している

- 定期的なソフトウェアのアップデート、VPNをダウンロードして使用、強力な認証方法の導入により、さまざまなタイプの攻撃を防ぐことができる

- ランサムウェア攻撃を受けた場合は、脅威を隔離し、身代金の支払いを回避するとともに、法執行機関に通報することが推奨される手順

1日の始まりに、コンピュータの画面がフリーズして支払い要求だけが表示されるというショックを想像してみてください。ランサムウェア攻撃は昨年急激に増加し、個人と企業の両方を脅かす執拗な勢力へと進化したため、何百万人もの人々がこの悪夢を経験しました。ランサムウェアとは、デジタルファイルを暗号化してこれを人質に取り、身代金を支払うまで解除しないマルウェアです。2023年、世界中の企業・団体の72.7%がこの脅威の影響を受け、攻撃による平均被害額は約454万米ドル(復旧費用185万米ドルを除く)にまで上りました。

サイバー犯罪者はますます洗練された暗号化手法を使用するようになっており、被害者が金銭を支払わずにアクセスを回復することはほぼ不可能になっています。さらに、暗号通貨の利用により、攻撃者は匿名で支払いを受け取ることができ、追跡や起訴がさらに困難になっています。攻撃の範囲は、個々のシステムから、重要なインフラや大企業を含むネットワーク全体を麻痺させるまでに拡大しており、その結果、財務および業務に多大な混乱が生じています。

このような事態は、直接的な金銭的損害だけでなく、被害を受けた企業・団体の評判に長期的な傷跡を残し、顧客やパートナーからの信頼を損わせることになります。ランサムウェア犯罪組織は大手企業だけをターゲットにしているわけはありません。コンピュータと銀行口座にアクセスできるすべての人の恐怖心を利用して、テクノロジーへの依存から利益を得ようとしているのです。2024年Allianz Risk Barometerの調査によると、サイバーリスクは今や世界的なビジネスの懸念事項のトップとなっており、金銭的リスクは莫大なものとなっています。

サイバー犯罪による経済的影響は、今年末までに9兆5,000億米ドルに達すると予想されています。また、AI技術の進歩により、2025年までに10兆5,000億米ドルに増加する可能性があります。このような攻撃の中心となっているのが、40米ドルという低価格で利用できるランサムウェア・アズ・ア・サービス(Ransomware-as-a-Service:RaaS)プラットフォームです。

では、こうした活動の背後にいるのは誰なのでしょうか?デジタル恐喝(ネット脅迫)に手を染める動機は何なのでしょうか?スリルを求める人から政治的な動機に基づくグループまで、こうした攻撃の背後にある動機は、攻撃者の数だけさまざまです。

私たちはExpressVPNの倫理的ハッカーとサイバーセキュリティの専門家に話を聞き、ランサムウェアの闇を深く掘り下げました。世界で最も恐ろしいランサムウェア犯罪組織の動機、手口、そして人々に与える重大な影響を探ります。

◼️目次

拡大するランサムウェア攻撃の脅威

ランサムウェア・アズ・ア・サービス (RaaS) とは?

世界最大のランサムウェア攻撃

世界最大のランサムウェアグループ

ランサムウェアのターゲットの選定方法と選定理由

ランサムウェアグループが使用する心理的戦術

ランサムウェア攻撃におけるAIの役割

ランサムウェアの被害に遭わないための対策

ランサムウェアの被害に遭った場合の対処法

拡大するランサムウェア攻撃の脅威

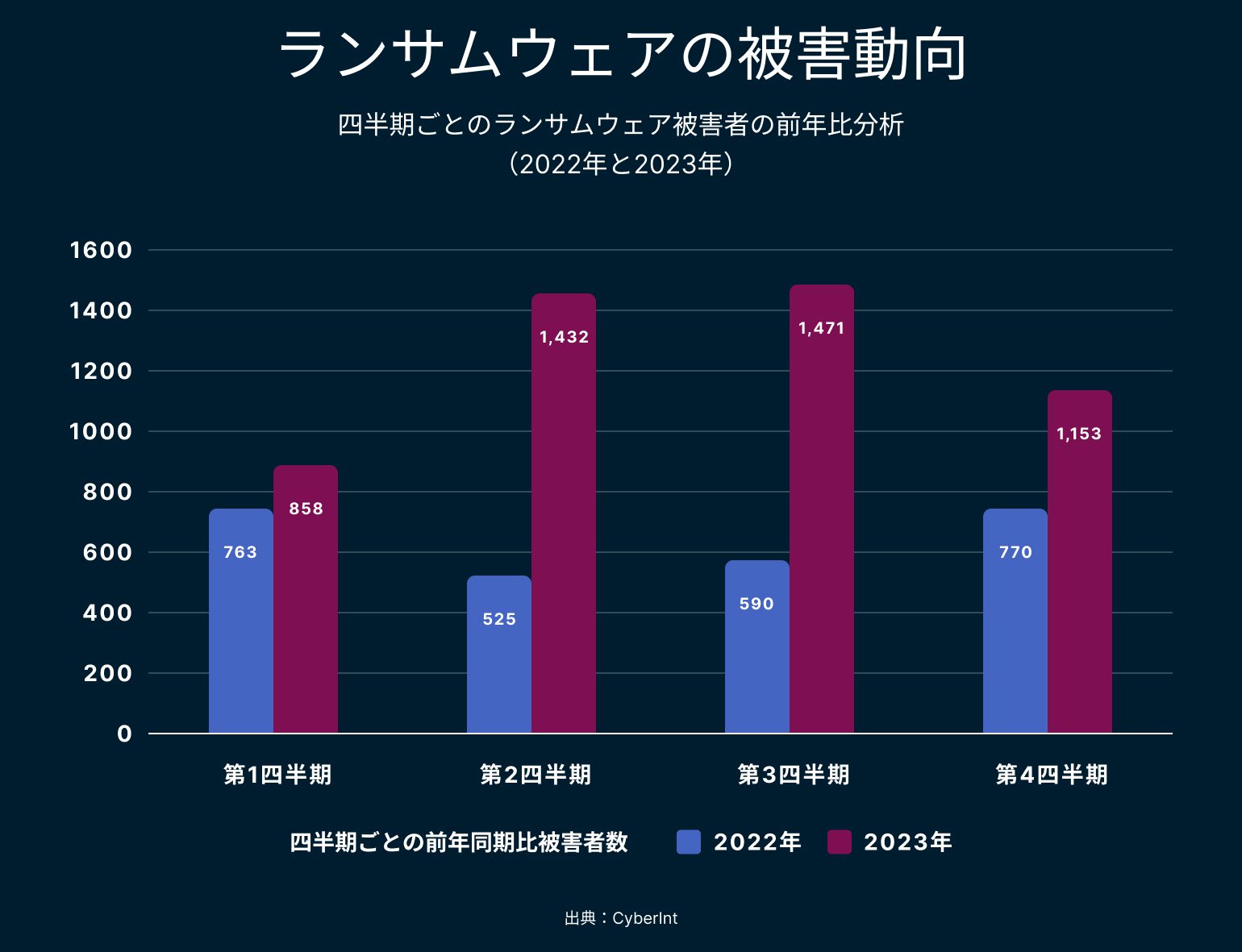

2023年はランサムウェアの被害において過去最悪の年となりました。Chainalysis社の追跡調査によると、身代金の支払総額は10億米ドルという驚異的な額に急増し、デジタル恐喝は大きな変化を遂げました。CyberInt社は、ランサムウェア被害が56%急増し、4,368件以上の攻撃があったことを報告しています。このデータには、ニュースやランサムウェアギャングからのレポートも含まれています(ランサムウェアギャングは、ダークウェブサイトで被害者を公表し、盗んだデータを公開すると脅して圧力をかけることが多いです)。

2022年は前年に比べ身代金の支払いが一時的に減少しましたが、2023年には再び勢いが復活しました。熟練のハッキング集団と手強い新参者の両方によって後押しされ、ブロックチェーンネットワーク全体で追跡されたランサムウェアの支払総額は過去最高を記録し、前年からほぼ倍増しています。この復活は、「大物狩り」(攻撃によって機能不全に陥る可能性がなく、多額の身代金を支払う可能性の高い事業体をターゲットとするランサムウェアの手口)が一因となっており、憂慮すべき傾向を浮き彫りにしています。Statistaの調査では、2023年に世界中の企業・団体で検出されたランサムウェアの攻撃が、驚異的な3億1,800万件に上ると指摘され、この問題の規模がさらに明らかになっています。

ランサムウェア・アズ・ア・サービス (RaaS) とは?

この急増の大きな要因の1つは、ランサムウェア・アズ・ア・サービス(Ransomware-as-a-Service:RaaS)の出現と利用のしやすさにあります。フランチャイズのようなこのモデルは、中枢の犯罪組織がランサムウェアツールを開発し、攻撃を実行するアフィリエイトに貸し出すものです。このシステムにより、高額なデジタル恐喝が一般化し、意欲と最小限の投資さえ行えば誰でも壊滅的なサイバー攻撃を仕掛けることができるようになったのです。

「以前は、攻撃したいという意志と、自分で攻撃を実行できる能力がなければ攻撃できませんでした。今では、攻撃者はこれらのサービスを獲得したいという意志と資金さえあればいいのです」

ExpressVPNのセキュリティ主任設計者であるNathan Hartzell氏は、この変化がもたらす重大な影響について次のように説明しています。「以前は、攻撃したいという意志と、自分で攻撃を実行できる能力がなければ攻撃できませんでした。今では、攻撃者はこれらのサービスを獲得したいという意志と資金さえあればいいのです」

このアプローチは、ランサムウェア攻撃の頻度を増加させるだけでなく、攻撃範囲と効果も高めます。その結果、個人から重要なインフラ事業体まで幅広い被害者がターゲットになっています。

RaaSで力を得たグループ

RaaSの急増により、これらのプラットフォームを利用して攻撃を実行する専門のランサムウェアグループが台頭し、サイバー犯罪がかつてないほど容易になりました。ExpressVPNの脅威ハンター兼アナリストであるCatalin Oancea氏は、RaaSによって力を得たさまざまなタイプの犯罪組織の動機と手口について次のように説明しています。

- アクセスシーカーまたは初期アクセスブローカー:このグループは、ターゲットのネットワーク内の脆弱性を特定し、悪用することに特化しています。高度な攻撃者からアマチュアのハッカーまで、さまざまなタイプの攻撃者がシステム内の最初の足場を確保し、ランサムウェアを展開するための道を開きます。このグループの戦略には、ログイン情報やサーバーに対するフィッシングや総当たり攻撃が含まれます

- データブローカー:氏名、住所、マイナンバーなどの個人情報の盗用や入手に特化したグループで、地下のマーケットプレイスでこれらの情報を販売します。盗まれたデータは、身元盗用やフィッシング詐欺などさまざまな違法行為に利用される可能性があり、多くの場合、初期アクセスブローカーと協力して潜在的な被害者を特定します

- スパイ機関:このグループは、金銭的な動機に基づく従来のランサムウェアグループとは異なります。ターゲット国の活動を混乱させるなど、ランサムウェア攻撃をより広範な地政学的目的のために利用します。これは、サイバー戦争における戦略的なランサムウェアの利用を浮き彫りにしています

RaaSを利用するハッカーのタイプ

RaaSモデルは、ランサムウェア攻撃を開始するプロセスを簡素化しただけでなく、こうした活動に関与する個人やグループの範囲を拡大させました。技術的な障壁を低くすることで、RaaSは多様なハッカーを惹きつけ、それぞれが独自の動機や手法を持ち寄るようになったのです。

ブラックハットハッカー

ブラックハットハッカーは、金融データの盗難、ランサムウェアの展開、重要なシステムの中断などの違法行為を行っています。RaaSを利用することで、最小限の労力でより多くの攻撃を実行でき、カウントダウンタイマーやデータ損失の脅迫などの手口を使って被害者に金銭を強要します。

ホワイトハットハッカー

倫理的ハッカーとしても知られるホワイトハットハッカーは、そのスキルを使ってシステムの脆弱性を特定し、修正します。多くの場合、セキュリティ企業に勤務したり、システムセキュリティを強化するために、RaaSなどをツールとして使用して許可された侵入テストを実施したりしています。

グレーハットハッカー

グレーハットハッカーは、明確な悪意を持たずにセキュリティの弱点を悪用します。RaaSツールを使用して欠陥を特定し、場合によって影響を受ける企業・団体に通知することなく公開することで、迅速な修復を促し、セキュリティ意識を高めることもあります。

ハクティビスト

ハクティビストとは、政治活動や社会活動のためにハッキングを行い、抗議活動の一手段として企業や団体に危害を加えます。RaaSを利用することで、破壊的なサイバー攻撃を実行し、自分たちの活動に対して世間の注目を集めます。

スクリプトキディー

既製のスクリプトやハッキングツールを使って攻撃を仕掛ける、初心者ハッカーのことです。RaaSは高度な技術的知識を必要とせずに強力な機能を提供するため、こうしたハッカーにとっては魅力的です。スクリプトキディーは、広く使われているシステムの既知の脆弱性を狙います。

スパイハッカー

このグループは、自国の地政学的利益を高めるためにサイバー攻撃を実行します。複雑なスパイ活動にRaaSを使用し、外国政府や防衛関連企業、大企業をターゲットとして機密情報を盗んだり、業務を妨害したりします。

Hartzell氏は、これらのグループの動機は利益だけではないとも指摘しています。「これらのグループは、国家目標に沿った産業、個人、政府をターゲットにしています。ハクティビストは自分たちが最も嫌っている産業を狙い、スクリプトキディーは悪名を馳せるために利用できると思われるものなら何でもターゲットにします」

世界最大のランサムウェア攻撃

中小企業や個人でさえ、ランサムウェア攻撃に遭う可能性があります。しかし、大きなニュースになるようなランサムウェアは、大企業に影響を及ぼし、大勢の顧客に必要不可欠なサービスを中断させ、データ漏洩の脅威を伴うこともあります。また、ランサムウェア攻撃によって、被害者は多額の支払いを要求される可能性も高いです。

とはいえ、ビジネスコストの全体像から見れば、身代金要求は微々たるものに思われる傾向があります。大企業にとって、数百万米ドルなんて大した金額ではありません。これは、「要求に対して抵抗されるよりも金銭を得たい」という攻撃者の心理が反映されています。支払いを拒否する企業が被る損失は、ほぼ間違いなく身代金そのものよりも大きいです。

ランサムウェアによる大規模な攻撃をいくつかご紹介します。

| 被害者 | 攻撃グループ | 事件詳細 |

| コロニアル・パイプライン社 | ダークサイド | 2021年5月、コロニアル・パイプライン社がランサムウェア攻撃を受けた結果、システムが麻痺し、燃料供給ができなくなりました。攻撃を受けてから数時間以内に500万米ドルの身代金を支払いましたが、その後、身代金の支払いに使われた暗号資産のうち230万米ドルを回収したと米司法省が発表しました。 |

| コスタリカ政府 | Conti | 2022年4月、コスタリカはContiにランサムウェア攻撃を仕掛けられ、行政や金融業務に大幅な遅れが生じました。政府は国家非常事態を宣言し、1,000万米ドルの身代金の支払いを頑なに拒否しましたが、身代金は2,000万米ドルに増額されました。コスタリカの損失は1日あたり3,000万米ドルに上りました。 |

| Impresa社 | Lapsus$ | 2022年1月、Lapsus$はポルトガルのメディア複合企業Impresa社に侵入し、複数のウェブサイトとテレビチャンネルをダウンさせました。Lapsus$は、電子メール、契約書、従業員や顧客の個人情報など、膨大な量の機密データをネット上に流出させました。 |

| Windowsのシステム(特に英国の国民保険サービス) | Lazarusグループ | 2017年に発生したWannaCryランサムウェア攻撃は、Microsoft Windowsの脆弱性を悪用して世界中のシステムに影響を与えました。英国のNHS、通信会社、その他さまざまな企業など、世界各地の企業・団体に影響を与え、広範囲に混乱と経済的損失をもたらしました。 |

世界最大のランサムウェアグループ

ランサムウェアグループは、企業のように活動するほど洗練されてきており、最大手のひとつであるContiは、独自の人事部を持っているという話もあります。しかし、ランサムウェアグループは出現と解散が早く、非常に有名な攻撃の後に活動を停止し、別の組織に姿を変えることもよくあります。国際機関が協力してグループを潰すこともありますが、それでも新たなグループの出現を止めることはできません。

では、最近の主要グループは何で、どんな活動しているのでしょうか?現在最も大きなグループをいくつかご紹介します。

1. BlackBasta

BlackBastaは2022年初頭にランサムウェア界に参入しました。このグループは、数々の大企業を攻撃し、コスタリカ政府への攻撃で一躍有名になったContiから派生したと考えられています。つまり、BlackBastaのメンバーは発足当初から十分な経験を持っていたということです。

BlackBastaのデビューは、控えめなものではありませんでした。主に二重の脅迫手口を採用することで、すぐに恐るべき評判を確立したのです。この手口では、被害者のデータのロックを解除するための復号鍵を得るための身代金、そして盗まれたデータの公開を防ぐための身代金という、2つの形態の身代金を要求します。

昨年、このグループは少なくとも1億700万米ドルのビットコインを脅迫し、その資金は暗号通貨取引所Garantexを通じて流されたと言われています。

2. Blackcat (ALPHV)

BlackCat(別名:ALPHVまたはNoberus)は2021年11月に登場しました。コロニアル・パイプライン社を攻撃したことで悪名高いダークサイド(現在は解散しているグループ)の元メンバーによって結成されたと言われています。このグループのマルウェアはWindowsとLinuxシステムをターゲットとしています。BlackCatは、ファイルの復号化と引き換えに身代金を要求する、盗んだデータを漏らさないと約束する、分散型サービス拒否 (DDoS) 攻撃を防ぐなど、3重の脅迫手口で悪名高いグループです。

FBIによると、世界中で1,000件以上の被害者がBlackCatの攻撃を受けています。RaaSモデルで活動するBlackCatは、サイバー犯罪フォーラムを通じてアフィリエイトを募集しています。注目すべきターゲットは、今年1月のOilTanking社と2月のスイスポート社が挙げられ、内部通信や個人情報を含む1.6TBの機密データが盗まれました。スイスポート社の侵害は2日以内に緩和されたにもかかわらず、BlackCatは盗んだデータを販売し、2重の脅迫手口を披露しました。

3. Clop

Clop(別名:Cl0p)は、その洗練された多層的な脅迫スキームと広範な影響力で知られる有名なランサムウェアグループです。この組織は、被害者のデータを暗号化するランサムウェア攻撃を展開することで悪名高く、通常、暗号化されたファイルに「.clop」という拡張子を追加し、サイバー犯罪界隈で明確な足跡を残しています。ターゲットは、金融機関、重要インフラ企業、医療機関、大企業、教育機関などさまざまな分野にわたります。

このグループは最近、Progress Software(企業向けファイル転送ツール)のMOVEit Transferのゼロデイ脆弱性を悪用したとされています。Clopは広範囲にわたる攻撃を開始し、政府、公共機関、企業など、世界中のさまざまな組織からデータを盗みました。この攻撃の有名な被害者には、ニューヨーク市の公立学校システム、ブリティッシュ・エアウェイズやBBCなどの顧客を持つ英国を拠点とする人事ソリューションおよび給与計算会社が含まれています。

4. LockBit

(出典:WikiCommons)

2019年に設立されたLockBitは、1億2000万米ドル以上の身代金を獲得し、瞬く間に世界で最も有名なランサムウェアグループの1つになりました。

RaaSモデルで運営されているLockBitは、洗練されたマルウェアや攻撃インフラを関連会社に提供し、関連会社は攻撃を実行して利益を分配します。このグループは、エネルギー、製造、政府、医療、教育など、幅広い分野をターゲットにしており、その脅威が広範かつ深刻であることを示しています。

LockBitは今年、米国と英国の法執行機関によって、調整に使用していたウェブサイトと、活動に使用していたサーバーを押収されたことで大きな打撃を受けました。また、2人が起訴され、このグループはもはや存続不可能だと考えられています。

5. REvil

ランサムウェアグループであるREvil(別名:Sodinokibi)は、RaaSモデルで活動しています。このスキームには、被害者のファイルを暗号化する悪意のあるソフトウェアの作成と貸し出しが含まれます。アフィリエイトはこのランサムウェアを使用して個人と企業の両方をターゲットにし、データを復号するための支払いを要求し、REvilは利益の一部を受け取ります。

このグループは、Appleのような知名度の高い被害者をターゲットにすることで有名になりました。また、ダークウェブのマーケットプレイスであるHappy Blogを運営しており、身代金が支払われなければ盗んだデータをこのブログで公開すると脅迫します。ロシアからの協力を含む国際的な法執行機関の努力にもかかわらず、REvilの活動や手法は、RaaSの危険性とランサムウェア攻撃の継続的な脅威をはっきりと思い出させ続けています。

ランサムウェアのターゲットの選定方法と選定理由

Hartzell氏によると、ランサムウェア攻撃の被害に遭う可能性は誰にでもありますが、犯罪組織は合併や新製品発表のような重要なビジネスイベントに携わる人々をターゲットにしているようです。風評被害や株価への影響の懸念があるこのような時期が好まれており、さらに業務上の重要性から、金融、医療、重要インフラなどの分野が好まれる傾向にあります。FBIのレポートでは、攻撃者は防御活動の減少を狙って、週末や休日などのビジネス休止期間に戦略的に行動をとっていることも強調されています。

「ハッカーが自動攻撃に使用するために購入したリストの中に、メールアドレス、Facebook、Instagramアカウントなどの個人情報が数千から数百万件含まれているため、『富裕層』がターゲットになることが多いのです」

しかし、その脅威は企業だけでなく、個人、特に公開プロフィールや多額の富を持つ個人にまで及んでいます。「ハッカーが自動攻撃に使用するために購入したリストの中に、メールアドレス、Facebook、Instagramアカウントなどの個人情報が数千から数百万件含まれているため、『富裕層』がターゲットになることが多いのです」とHartzell氏は説明しています。

この種の直接的な脅迫は、フィンランドのVastaamo心理療法クリニックの情報漏洩のような事件ではっきりと実証されています。このクリニックの情報漏洩は2018年、2019年と続き、非常に機密性の高い情報を含む数万件の患者記録が盗まれました。2020年後半には、攻撃者がクリニックとその患者個人を直接脅迫し始めたため、さらに状況はエスカレートしました。攻撃者は、個人的な治療内容の公開を防ぐため、クリニックに対してビットコインで約50万米ドル、各患者に対しては約240米ドルという多額の身代金を要求しました。

ランサムウェアグループが使用する心理的戦術

ランサムウェア攻撃がシステムを混乱させ、被害者の心理状態に深く影響を与えることは明らかです。近年、ランサムウェアグループはシステムを麻痺させるだけでなく、被害者を絶望の淵に追いやることも目的としています。追い詰められて限界を感じる被害者の多くは、身代金を支払うことが唯一の逃げ道だと感じています。

誹謗中傷サイトへのデータ流出を予告

今年に入り、10代の少年をターゲットにした恐喝詐欺という深刻な犯罪が発生しました。このようなセクストーション(性的脅迫)詐欺では、加害者は10代の少年たちの間で共有されているプライベートな画像を公開すると脅し、多くの自殺者まで出しています。これらの事件は、犯罪者が被害者に身代金の支払いを強要するために、公衆の面前で恥をかかせるような手口を使っていることを如実に物語っています。この手口では、身代金を支払わない限り、金銭的な記録、親密な画像、プライベートなメッセージなどの個人情報を、サイバー犯罪者がオンラインやダークウェブを通じて簡単にアクセスできるウェブサイトに公開すると脅迫します。風評被害や、機密情報の漏洩に伴う潜在的な法的影響に対する恐怖を悪用しているのです。

公開されている誹謗中傷サイトを活用することで、攻撃者は個人や企業・団体に多大なプレッシャーを与えています。 自分の個人情報が公にさらされるという脅威は、大きな精神的苦痛をもたらし、被害の拡大を防ぐために身代金の要求に素早く応じるよう仕向けることができるのです。

仮想的・物理的脅迫

被害者を混乱させ、威圧するために、他の脅迫手口を採用するランサムウェアグループが増えています。初回の侵害時に盗んだデータを悪用し、電話や電子メールを通じて従業員に直接嫌がらせを行ったり、身代金要求書を作成するために会社のプリンターを乗っ取ったりしているグループもいます。この直接的なアプローチは、被害者に対してパニックと緊迫感を生み出します。さらに、カウントダウンタイマーを使用することで厳しい期限が設定されるため、より被害者に対するプレッシャーが強まります。この期限内に身代金が支払われなければ、要求額が増額されたり、重要なデータへ永久にアクセスできなくなったりする可能性があります。

ソーシャルエンジニアリング

ソーシャルエンジニアリングは、サイバー犯罪者が個人を操り、機密情報や安全なシステムへのアクセスを提供させるために使用する欺瞞的な手法です。この手口は、緊急の要求への対応、無料オファーの魅力、恐怖心など、人間の基本的な行動を悪用し、被害者を騙してセキュリティ上のミスを犯させるものです。一般的な手口は以下のとおりです。

- フィッシング:信頼できる送信元から送信されたように見せかけた偽のメールを送り、受信者を騙して個人情報を開示させたり、悪意のあるリンクをクリックさせたりします

- ベイト(おとり):無料ギフトカードのような魅力的なものを提供して被害者を誘い、マルウェアが仕込まれたファイルやリンクをクリックさせます

信頼関係が構築されると、攻撃者は被害者にリンクをクリックさせたり、システムをマルウェアに感染させる添付ファイルをダウンロードさせたりします。Hartzell氏は次のように説明します。「ソーシャルエンジニアリングは、人間の基本的な傾向、つまり緊急の要求や貪欲さ、恐怖に対する反応性を悪用します。最も効果的な対策は、懐疑的な文化を育てることです」

ターゲット攻撃

サイバー攻撃者は、戦術をよりパーソナライズされた直接的なものにするため、ますます洗練されています。フィッシングメールや身代金要求の際に被害者の名前を使うことで、脅威をより差し迫ったものであるように見せかけるのです。このようなパーソナライズされたアプローチは、ターゲットの迅速な行動を促すように仕組まれています。

電子メールの強化されたフィルタリング機能、高度なウイルス対策プログラム、機械学習ツールなどのサイバーセキュリティ技術の進歩により、これらの攻撃はますます巧妙化しています。

Oancea氏が手口の変化について説明しています。「これまで、サイバー犯罪者は何百万通もの一般的なスパムメールを送信していました。現在では、検出テクノロジーの向上により、こうした広範な攻撃はユーザーに到達する前に阻止されることが多いです。そのため犯罪組織は、検出が難しく、受信者にとってより緊急性の高い、ターゲットを絞った手法を使う傾向があります」

ランサムウェア攻撃におけるAIの役割

サイバー犯罪者が攻撃をパーソナライズするもう1つの重要な要素は、犯罪手口に人工知能 (AI) を組み込むことです。

フィッシング攻撃の強化

AI技術により、攻撃者はより説得力のある洗練されたフィッシング戦術の作成が可能になりました。ディープフェイク技術を使うことで、犯罪者はリアルな音声・映像コンテンツを作成し、広めることができます。例えば、2023年には、米国防総省上空を覆う黒煙のディープフェイク画像が、一時的な混乱と株価下落を引き起こした事件がありました。

巧妙なボイスフィッシング詐欺

さらにAIは、一見本物であるようなボイスフィッシング詐欺を行う上で重要な役割を果たしています。AIが生成した通話は人間の声を高精度で模倣するため、偽のやり取りをまるで本物の信頼できるやり取りに見せかけることができます。この高度な手法は、従来のフィッシングやスピアフィッシングの域を超えており、ターゲットを騙してセキュリティを侵害するように作られた詳細なやり取りが含まれています。

ターゲットの識別を合理化

膨大なデータセットを迅速に分析するAIの能力は、サイバー犯罪者の作戦効率も高めています。潜在的なターゲットの特定を自動化することで、AIはサイバー犯罪者のリソースをより効率的に集中させ、攻撃の計画と実行に必要な時間を短縮しています。

AIを利用したサイバー攻撃のこうした進展は、社会が積極的かつ適応的なサイバーセキュリティ対策を講じる必要性をさらに強調しています。

ランサムウェアの被害に遭わないための対策

ランサムウェア攻撃の規模や巧妙さがエスカレートし続ける中、このようなサイバー脅威から身を守ることが最重要課題となっています。Thalesの脅威レポートなどの調査では、データ侵害の主な原因はヒューマンエラーであることが一貫して示されています。このことは、包括的なサイバーセキュリティトレーニングと堅牢な技術的防御の重要性を強調しています。ここでは、デジタル防御を強化し、ランサムウェアの脅威からデータを保護するためにできることをいくつかご紹介します。

ソフトウェアを常に最新の状態に保つ

ソフトウェアを定期的にアップデートすることで、セキュリティの穴を埋め、ランサムウェア感染のリスクを最小限に抑えます。サイバー犯罪者は、古いシステムの既知の脆弱性を悪用することが多いため、最新の状態を維持することが防御の第一線となります。

VPNを使用する

VPNをダウンロードすることで、特に公共Wi-Fiネットワーク上でのデジタルセキュリティを強化できます。VPNはフィッシングやマルウェア攻撃の被害を防ぐことはできませんが、インターネット接続を暗号化し、データをスパイや傍受者から保護します。

強固な認証プロセスを使用する

多要素認証 (MFA) や二要素認証 (2FA) のような強固な認証方法を導入しましょう。重要なセキュリティ層を追加することで、たとえ攻撃者に自分の資格情報の一部を知られたとしても、不正アクセスされにくくなります。

警戒心と健全な懐疑心を持ち続ける

最新のサイバー脅威やフィッシングの手口に常に注意を払いましょう。予期せぬ要求やメッセージ、特にリンクや添付ファイル付きのものには疑いを持ち、返信したりクリックしたりする前にその真偽を確認しましょう。

「メールで無料でお金を送ってくる人なんていないし、銀行もお金に関する懸念があるときにメールを送ってくることはないでしょう」とHartzell氏は説明しています。「問題があれば銀行は電話をかけてきます。実際の弁護士は、思いがけないところから金銭を得ていることを教えてくれます。ISPは、自宅のルーターから『不正なトラフィック』を検出してもあなたに電話をかけてくることはありません。なんとなくおかしい、または話が出来すぎていると思った場合は、よく考えてその情報源に問い合わせてみましょう」

信頼できるセキュリティソフトをインストールする

リアルタイム保護を提供する包括的なセキュリティソリューションを導入しましょう。脅威データベースを継続的に更新し、新たな脅威を検出してブロックする堅牢な監視ツールを提供するマルウェア対策およびウイルス対策プログラムを探します。また、高度なセキュリティソフトも使用しましょう。

高度な脅威対策 (ATP)、エンドポイントでの検出と対応 (EDR)、セキュリティ情報およびイベント管理 (SIEM) システムなどの包括的なセキュリティソリューションを導入しましょう。これらのツールは、高度な脅威を検出して対応することで、従来のウイルス対策ソフトウェアよりも広範な防御メカニズムを提供します。

データをバックアップする

3-2-1バックアップルールに従いましょう。「データを3つ作成」して「2つの異なるメディアで保存」し、「1つは別の場所で保管」します。定期的にバックアップを行い、攻撃を受けても迅速に復元できるようにします。

定期的なトレーニングとフィッシングのシミュレーションをする

最新のサイバー脅威と防御戦略について、自身と従業員を教育しましょう。定期的なトレーニングセッションやシミュレーション攻撃を実施することで、セキュリティ脅威をより的確に認識し、リアルタイムで対応できるようになります。

法律とコンプライアンス

データ保護に関する関連法規の枠組みを確実に遵守しましょう。法的責任の回避に役立つだけでなく、全体的なサイバーセキュリティ体制も強化されます。

ランサムウェアの被害に遭った場合の対処法

データやシステムの保護に最大限の努力を払っても、残念ながらランサムウェアに防御を突破されてしまう可能性があります。これは多くの場合、小さな脆弱性さえも悪用するサイバー犯罪者の巧妙かつ日進月歩の手口によるものです。ここでは、このようなストレスの多い状況に陥った場合の対処法について、順を追って説明します。

1. 脅威を素早く隔離する

まず初めに行うことは、ランサムウェアがこれ以上拡散するのを防ぐことです。コンピュータであれスマートフォンであれ、感染したデバイスをすべてのインターネットおよびローカルネットワーク接続から切断します。感染したデバイスが職場ネットワークの一部である場合は、直ちにIT部門に報告し、封じ込めプロトコルを開始してください。

2. 身代金の支払いをしない

身代金の支払は一見手っ取り早く解決できるように思えますが、ファイルへのアクセスを取り戻せる保証がないため、リスクが伴います。攻撃者の要求に屈することは、将来のランサムウェア攻撃のサイクルを加速させるだけです。

3. バックアップを確認する

データのクリーンなバックアップを定期的に維持していれば、攻撃者と関わることなくファイルを復元できる可能性があります。このステップは、サイバーセキュリティのベストプラクティスの一部として、一貫したバックアップ戦略の重要性を強調しています。

4. 事態を報告する

現地の法執行機関にサイバー攻撃を通報しましょう。法執行機関はこのような事件の記録を保持しており、支援や指導を提供してくれるかもしれません。さらに、関連するサイバーセキュリティサービス、またはAppleやMicrosoftなどの関係するプラットフォームに直接、侵害を報告してください。

5. マルウェアスキャンを行う

評判の高いウイルス対策ツールやマルウェア対策ツールを使用して、ランサムウェアやその他の悪意のあるソフトウェアの痕跡がないか、デバイスを徹底的にスキャンしましょう。広範囲に感染している場合は、サイバーセキュリティの専門家に相談し、デバイスを徹底的にクリーンアップすることを検討します。

6. セキュリティ資格情報を更新する

侵害されたデバイスからアクセスしたすべてのアカウントのパスワードを変更します。特に、電子メールや銀行など機密性の高いアカウントのパスワードを変更します。また、多要素認証が利用可能な場合は、それを有効にすることもお勧めです。

よくある質問 (FAQ):ランサムウェアグループについて

最大のランサムウェアグループは?

- REvil/Sodinokibi: 大企業をターゲットにし、多額の身代金を要求することで知られるREvilは、2021年のJBSフーズへの攻撃を含め、数多くの注目を集めた攻撃の背後にいるグループです

- ダークサイド (DarkSide): 2021年5月にコロニアル・パイプライン社を攻撃し、米国東部の燃料供給に大きな混乱をもたらしたことで有名になりました。被害者のデータを暗号化し、身代金を支払わなければ流出させると脅す「2重の脅迫」手口を頻繁に用いました

- Conti: Ryukランサムウェアの進化系であるContiは、2020年以降活動しており、高速な暗号化プロセスと、政府機関、医療、緊急サービスをターゲットとした大規模な活動で知られています

- LockBit: 2019年に登場したLockBitは、RaaSモデルの下で運営されており、アフィリエイトがランサムウェアを展開する一方で、コア開発者が利益の一部を獲得します。アップデート版であるLockBit 2.0は、身代金が支払われなければ盗まれたデータを公開すると脅す自動暗号化機能が導入されています

ランサムウェアの背後にいるのは誰?

- サイバー犯罪組織: 最も有名なランサムウェアグループの多くは、リーダー、開発者、交渉者、関連会社を擁し、専門組織のように活動しています。サイバー犯罪の取締りが限定的な国に拠点を置いていることが多く、比較的平然と活動しています

- ハッカーと開発者: ランサムウェアのコードを作成し、その機能を更新する個人です。彼らはソフトウェア開発に長けており、ソフトウェアやネットワークの脆弱性を突いてランサムウェアを展開することが多いです

- アフィリエイト: RaaSモデルでは、ランサムウェアの中核となる開発者が、マルウェアの拡散を担当するアフィリエイトを募集します。このようなアフィリエイトは、通常、システムに感染させるための努力の見返りとして、身代金の支払いの一部を受け取ります

- マネーロンダリングおよび金融管理者: これらの実行者は、身代金操作の金融取引とマネーロンダリングの側面を管理します。ランサムウェアグループは暗号通貨での支払いを要求することが多く、追跡を避けるためにデジタル通貨の管理やロンダリングに関する専門知識が必要となります

- 内部関係者: 組織内の内部関係者(従業員、請負業者、その他アクセス権を持つ個人)が、故意または無意識のうちにランサムウェア攻撃を助長することがあります。ランサムウェアの展開を可能にするシステムや機密情報へのアクセスを提供する可能性があります

- 技術サポートと交渉者: 被害者との身代金支払い交渉、身代金支払い方法の説明を行います。さらには、身代金支払い後のデータ復号化に関する被害者への技術サポートを専門に行うメンバーを擁するグループもあります

ランサムウェアの3つの種類とは?

- 暗号化ランサムウェア: このタイプのランサムウェアは、被害者のシステム上のファイルを暗号化し、身代金が支払われるまでアクセス不能にします。通常、復号鍵は攻撃者が保持しており、攻撃者はファイルのロックを解除するキーを提供する代わりに支払いを要求します

- ロッカーランサムウェア: ロッカーランサムウェアは、被害者をシステム全体からロックし、ファイルやアプリ、場合によってはオペレーティングシステム自体へのアクセスさえも妨げます。被害者には通常、システムへのアクセスを取り戻すための支払いを要求するメッセージが表示されます

- スケアウェア: スケアウェアはランサムウェアの一種で、ソーシャルエンジニアリングの手口を使い、被害者のコンピュータがマルウェアに感染している、または法律違反を犯したと信じ込ませます。その後、ランサムウェアは被害者に、想定される脅威を取り除くため、または法的な影響を避けるために支払いを要求します

ランサムウェアで刑務所行きはあり得ますか?

ハッカーになるのは違法ですか?

合法的ハッキング ホワイトハットハッカー(倫理的ハッカー)は、サイバーセキュリティの専門家であり、システム所有者の許可を得て、システムの脆弱性を特定し修正するためにそのスキルを使用します。彼らは、セキュリティを強化し、悪意のある攻撃からデータとインフラを保護することを目的としており、法的および倫理的な枠組みの中で活動しています。

倫理的ハッキングと同様に、侵入テストは、セキュリティ専門家がシステムに対するサイバー攻撃をシミュレートし、その防御力をテストする許可された活動です。企業は、自社のインフラに対する侵入テストを実施するために、セキュリティ会社を雇うことが多いです。

違法ハッキング これに対してブラックハットハッカーは、データの窃盗、プライバシーの侵害、システムの損傷など、個人的または悪意ある利益のために違法行為を行います。金銭的利益やスパイ活動などの動機によって行われる行為は、多くの場合、金銭的な損失や風評被害など、被害者に深刻な結果をもたらします。

第三のカテゴリであるグレーハットハッカーは、ホワイトハットハッキングとブラックハットハッキングの間の道徳的にグレーな領域に存在しています。彼らは、悪意がなくても許可なく脆弱性を特定して悪用することがあり、場合によっては問題を所有者に報告することもあります。ただし、これらの活動は無許可であるため、法的影響が生じる可能性があります。

ネット上で身を守るための第一歩を踏み出しましょう。リスクなしでExpressVPNをお試しください。

ExpressVPN を入手